Stealth techniky a rostoucí malwarové kampaně využívající soubory Excel staví oběti kybernetických útoků do hledáčku ransomwarových gangů. Bezpečnostní týmy by se neměly spoléhat pouze na detekci a informace, které zpracovávají, aby aktualizovaly svou obranu.

To HP odhaluje ve své nejnovější zprávě HP Wolf Security Threat Insights, která poskytuje analýzu útoků na kybernetickou bezpečnost, které jsou v současnosti ve světě prováděny.

„Útočníci neustále inovují, aby našli nové techniky, jak se vyhnout detekci, takže je životně důležité, aby společnosti plánovaly a přizpůsobovaly svou obranu na základě měnícího se prostředí hrozeb a obchodních potřeb svých uživatelů.“ vysvětluje Alex Holland, hlavní analytik malwaru, tým pro výzkum hrozeb, HP Wolf Security, HP Inc.

Zabezpečení HP Wolf

HP Wolf Security má specifický pohled na nejnovější techniky používané kyberzločinci při izolaci hrozeb, které se vyhnuly detekčním nástrojům a dosáhly koncových bodů uživatelů.

Výzkumný tým identifikoval vlnu útoků, které využívají doplňkovou funkci Excelu k šíření malwaru, pomáhají zločincům získat přístup k cílům a vystavují podniky a uživatele krádežím dat a destruktivním ransomwarovým útokům.

Ve srovnání s předchozím čtvrtletím došlo k šestinásobnému nárůstu (+588 %) v počtu útočníků, kteří používají funkci doplňků aplikace Microsoft Excel (.xll) k infikování systémů, což je obzvláště nebezpečná technika, protože stačí jediné kliknutí. ke spuštění malwaru.

Tým také našel reklamy na sady pro tvorbu malwaru založené na doplňcích aplikace Excel (rozšíření .xll) a nástroje pro doručování (známé jako kapátka) na podzemních trzích, které nezkušeným hackerům usnadňují zahájení útoků.

Malware využívající soubory Excelu v hledáčku ransomwarových gangů

Vybrané hrozby

Mezi další významné hrozby izolované týmem analýzy hrozeb HP Wolf Security patří:

- Návrat TA505? Společnost HP identifikovala e-mailovou phishingovou kampaň MirrorBlast, která sdílela mnoho taktik, technik a postupů (TTP) s TA505, skupinou finančně motivovaných kyberzločinců známých svými masivními malwarovými kampaněmi a malwarem monetizujícím přístup k infikovaným systémům. Útok se zaměřil na organizace pomocí trojského koně FlawedGrace Remote Access Trojan (RAT).

- Falešná herní platforma infikuje oběti pomocí RedLine: Byla objevena falešná serverová stránka platformy Discord, která uživatele přiměla ke stažení infozrádce (metoda narušení, která zakládá své chování na trojském koni, který krade informace ze systému) RedLine a ukradne vaše přihlašovací údaje.

- Změna vzácných typů souborů se nadále vyhýbá detekci: Skupina hrozeb Aggah zaútočila na korejsky mluvící organizace pomocí škodlivých souborů doplňků PowerPoint (.ppa) maskovaných jako nákupní objednávky a infikovala systémy trojskými koňmi, které získaly vzdálený přístup. PowerPoint malware je neobvyklý, tvoří 1 % malwaru.

Jiné závěry

Další důležité závěry zprávy jsou:

- 13 % malwaru izolovaného díky Wolf Security by dokázalo obejít alespoň jedno řešení zabezpečení e-mailu.

- Hrozby používaly 136 různých přípon souborů ve svých pokusech infikovat organizace.

- 77 % detekovaného malwaru bylo odesláno e-mailem, zatímco stahování z webu představovalo 13 %.

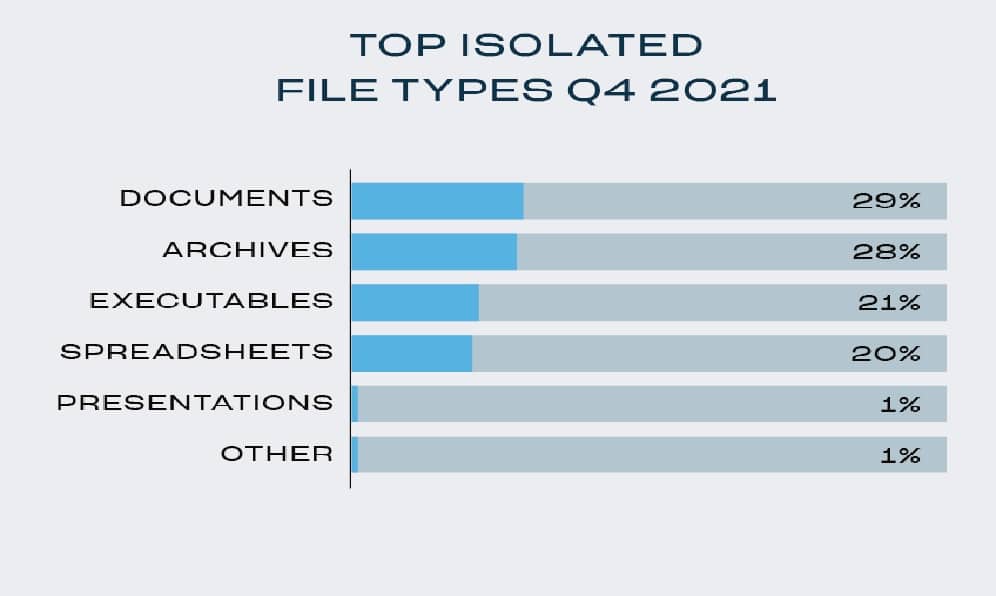

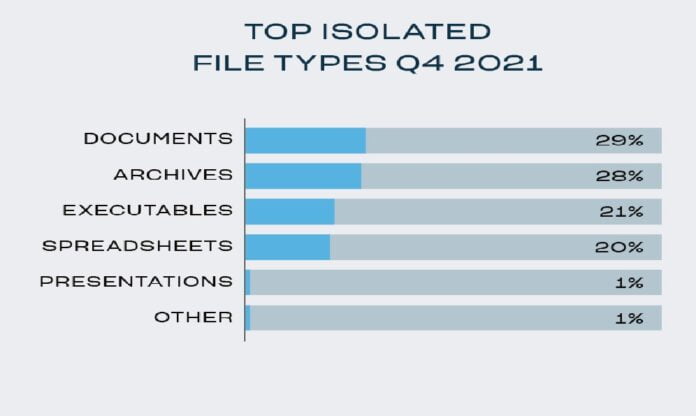

- Nejčastěji používané přílohy pro odesílání malwaru byly dokumenty (29 %), soubory (28 %), spustitelné soubory (21 %) a tabulky (20 %).

- Nejčastější phishingové podvody se týkaly nového roku nebo obchodních transakcí, jako jsou „Objednávka“, „2021/2022“, „Platba“, „Nákup“, „Přihláška“ a „Faktura“.

Čerpáme z těchto zdrojů: google.com, science.org, newatlas.com, wired.com, pixabay.com