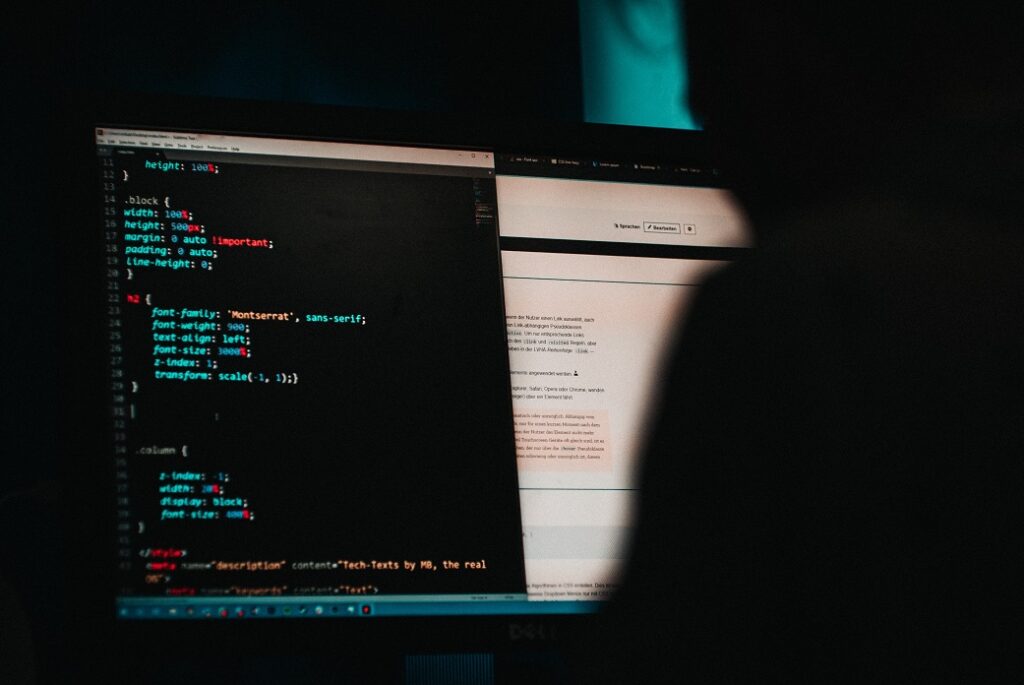

Je přítomen ve všech odvětvích a jsem si téměř jistý, že jste o něm slyšeli při více než jedné příležitosti. „Man in the middle“ nebo to, co je běžněji známé jako intervenční útok, jsou takové kybernetické útoky, při kterých hacker zasahuje do komunikace mezi dvěma lidmi, odesílatelem a příjemcem, aby zachytil zprávu a upravil ji, aniž by si toho kdokoli viditelně všiml. Jeho ekvivalentem v offline světě by bylo, že pošťák upraví dopis, než jej doručí příjemci.

V těchto případech kyberzločinci nejčastěji vytvářejí zákeřnou síť snažící se vydávat za zabezpečenou síť a zasahovat do veškeré komunikace, která přes ni prochází. Jakmile se oběti připojí ke své síti, kyberzločinci mají naprostou kontrolu nad jejich komunikací a mohou zasahovat, upravovat a odesílat je svému příjemci, což je jeden z nejobtížněji odhalitelných kyberzločinů. Například u jiného malwaru může oběť na první pohled zjistit, že byla napadena, v případě „Man in the middle“ může trvat týdny, než útok zůstane neodhalen. Příkladem toho je, jak před několika lety pomocí této metody někteří hackeři dokázali ukrást 1 milion eur izraelskému startupu a v důsledku toho jej zbankrotovali. Útok zachytil komunikaci mezi rizikovým kapitálem a startupem, a tak se mu podařilo zrušit osobní schůzku mezi těmito dvěma a upravit číslo účtu připojené k e-mailu pro transakci finančních prostředků. Rizikový kapitál zaplatil částku na falešný účet kontrolovaný hackery v domnění, že jde o startup.

„Muž uprostřed“ nebo to, co je běžněji známé jako intervenční útok, jsou takové kybernetické útoky, při kterých hacker zasahuje do komunikace mezi dvěma lidmi.

Ve Španělsku máme také několik případů. Například v loňském roce se prostřednictvím této techniky některým hackerům podařilo ukrást 1 milion eur městské radě v Seville. V tomto případě městská rada ohlásila krádež o několik týdnů později, když si uvědomila, co se stalo.

Ačkoli existuje několik typů útoků „Man in the middle“, mezi některé z nich patří: útoky založené na serverech DHCP nebo DNS (útočníci používají váš počítač, jako by to byl server DHCP v místní síti), otrava mezipamětí ARP (technika hacking používaný k infiltraci do sítě s cílem odposlouchávat pakety, které procházejí LAN, upravit provoz nebo dokonce způsobit odmítnutí služby), simulace bezdrátového přístupového bodu, Man-in-the-browser (trojský kůň, který po infikování počítače je schopno upravit webové stránky, obsah nebo transakce způsobem, který je neviditelný pro uživatele i webový server) a útok za pomoci člověka (nastává, když vzor útoku není čistě automatický, ale je řízen jedním nebo více útočníků v reálném čase).

Dá se tomu ale vyhnout?

V těchto případech je nejdůležitější prevence, je nezbytné poskytnout jakékoli organizaci počítačové bezpečnostní schéma, které zabrání tomu, aby se stala snadným cílem kybernetických útočníků. V současné době přichází 93 % kybernetických útoků prostřednictvím e-mailu, takže je velmi důležité pracovat na zabezpečeném kanálu pro výměnu firemních informací, aby se tomuto typu situací předešlo.

Je bezpodmínečně nutné, aby byl jakýkoli soubor odeslán se šifrováním End-to-End, aby bylo zajištěno, že bude k dispozici pravá verze souboru a že za komunikací nestojí nikdo jiný. Šifrované převody jsou následně identifikovány jedinečným kódem kontrolního součtu, který je ověřen při odeslání a přijetí, aby bylo zajištěno, že obsah nebyl změněn.

Co je známé jako kontrolní součet, je kontrolní součet, který se získává ze zdroje dat; To se používá k ověření, zda si soubor, který jsme stáhli, zachovává svou původní identitu.

Stručně řečeno, hlavní je v těchto případech pracovat se zabezpečeným kanálem, kde je jakákoli kybernetická hrozba díky vyspělým bezpečnostním politikám společnosti zcela eliminována.

Čerpáme z těchto zdrojů: google.com, science.org, newatlas.com, wired.com, pixabay.com